UTILIZANDO EL NOMBRE DE LA INSPECCIÓN DE TRABAJO Y S.S.

Recordemos que los atacantes no descansarán y que seguirán sus actividades de escaneo sistemático de sus objetivos, tratando de explotar cualquier nuevo objetivo vulnerable.

Por ello y por el aumento del nivel de las amenazas se recomienda más que nunca estar vigilante y no relajar los controles ni las capacidades de detección y reacción ante ellas.

07/04/2020 – 13.08 h. – Dirección OE ITSS

El Organismo Estatal Inspección de Trabajo y Seguridad Social ha tenido conocimiento de la remisión de correos electrónicos a empresas en los que se notifica una falsa investigación de la Inspección de Trabajo y Seguridad Social, y se pide que se haga “clic” en un enlace para ver la falsa queja presentada y acceder a más detalles.

Dicho correo no ha sido remitido por la Inspeccion de Trabajo y Seguridad Social, por lo que su contenido puede ser malicioso.

POR FAVOR, ABSTÉNGANSE DE ACCEDER A DICHO ENLACE

Rogamos que se difunda este mensaje entre los miembros de su organización

Fuente: http://www.mitramiss.gob.es/itss/web/index.html

Análisis de este correo malicioso por la empresa de seguridad S21:

Fuente: https://www.s21sec.com/es/

ALERTA TEMPRANA GENERAL

Campaña de Smokebot

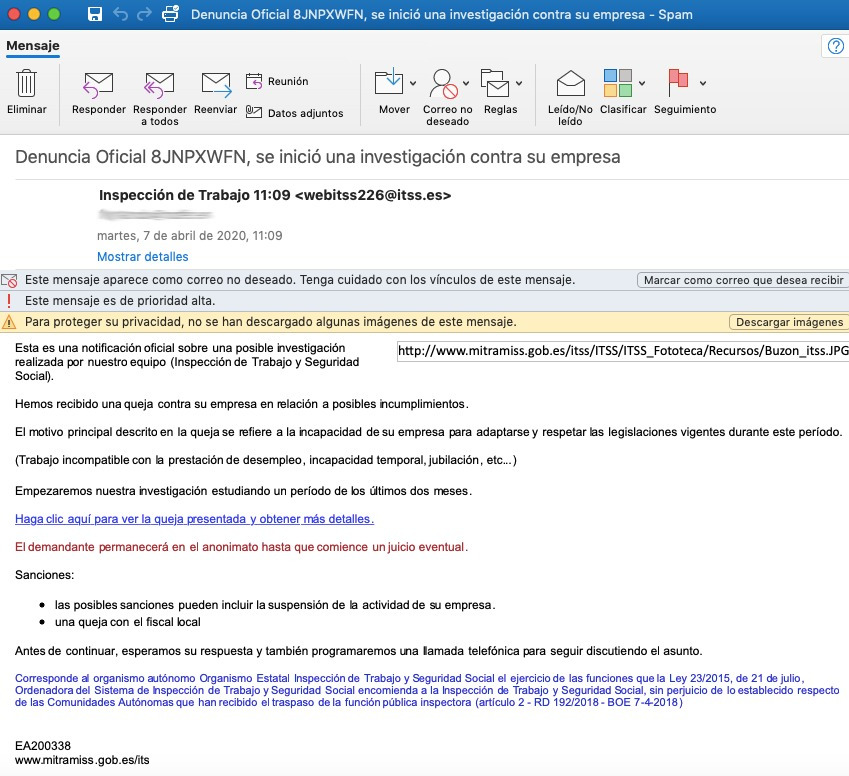

Se ha detectado una campaña especialmente dirigida a empresas durante el día 7 de abril distribuida a través de correo electrónico con el asunto «Denuncia Oficial [combinación de letras y números], se inició una investigación contra su empresa» en el cual los actores maliciosos suplantan la identidad de la Inspección de Trabajo y Seguridad Social, y alegan que el receptor estaría siendo investigado por supuestas malas prácticas a la hora de respetar las legislaciones vigentes durante el COVID19. El correo electrónico está enviado a través de una dirección con el dominio «@itts.app», «itts.se» o «@itts.es».

En este correo electrónico aparece una URL a la que se incita a acceder a la víctima para obtener más detalles de la denuncia que, supuestamente, se habría presentado contra su empresa. Una vez la víctima pulsa en el enlace, se le redirige a una página web que suplanta al Ministerio de Trabajo y muestra tres enlaces para la descarga de un documento en el cual se encontrará la supuesta denuncia.

ANÁLISIS PRELIMINAR

El archivo descargado se trata de un documento ofimático con extensión .xlsm (Microsoft Office Excel) el cual contiene dos vías de infección. La apariencia del documento es la siguiente. Como suele ocurrir en estos casos, se intenta hacer creer a la víctima que ha de realizar alguna acción adicional para poder visualizar el documento correctamente.

Al activar el contenido, se estará dando permisos para ejecutar las macros maliciosas del documento, las cuales se encargaran de las primeras fases de infección. Esta primera fase se realizará mediante la creación de un fichero .vbs (Visual Basic Script) que se encargará de descargar los scripts necesarios para continuar con el ataque. Se ha observado que en algunas muestras este paso puede fallar, pues algunas URLs ya no se encuentran activas.

Mediante la vulnerabilidad que afecta al editor de ecuaciones (CVE-2017-11882) de Office por la que se puede conseguir ejecutar código arbitrario, se pone en marcha la ejecución de los diferentes scripts que se ocupan de diferentes tareas, como la persiste ncia, o el contacto con el C&C.

Muestra del fichero vbs – Downloader

Tras el análisis del ejecutable se ha identificado como un agente de Smokebot. Smokebot es una backdoor que afecta a plataformas Windows. El malware conecta periódicamente con un servidor remoto y acepta comandos de él, permitiendo al atacante obtener información del sistema, realizar ataques DDoS y descargar otros archivos maliciosos, entre otras.